Rickroll w repozytorium? Sprawdź, co się wydarzyło!

2025-03-28

Autor: Tomasz

Podatności aplikacji webowych mogą mieć różną genezę. Niektóre z nich są całkowicie niezawinione, jak tzw. błąd typu 0-day, na który nikt nie ma wpływu. Inne są efektem rażących błędów programistycznych, takich jak niewłaściwe zabezpieczenie przed SQL injection. Istnieją również przypadki, gdy podatności wynikają z lekkomyślności – na przykład, kiedy programista niechcący udostępnia swoje repozytorium kodu, w którym przechowywane są ważne informacje, jak hasła do baz danych czy klucze dostępu do usług chmurowych.

Aby urozmaicić moje badania nad bezpieczeństwem, postanowiłem przeprowadzić mały eksperyment w tym kontekście.

W jednym z takich repozytoriów zamieściłem fałszywy plik kopii zapasowej, tzw. ZIP-bombę. Link do mojego pliku https://informatykzakladowy.pl/backup.zip okazał się sprytną pułapką. Choć sam plik niezbyt wiele waży, bo około 10 MB, to po rozpakowaniu zawierał aż 281 TB danych, co jest wręcz niemożliwe do przechowania na przeciętnym dysku twardym domowego komputera.

Dzięki rozwojowi technologii współczesne antywirusy nie zawsze traktują ZIP-bomby jako zagrożenie, co sprawia, że mogą być one wykorzystane do nauki o bezpieczeństwie.

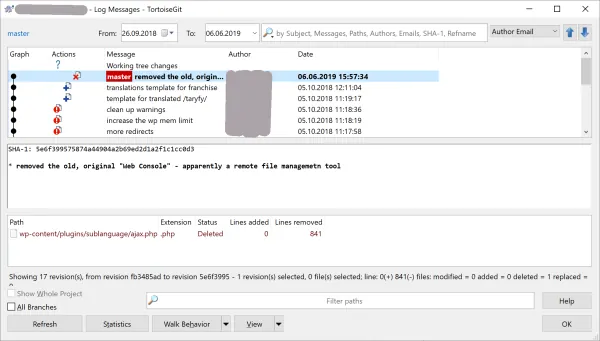

Odnalezienie repozytoriów GIT na stronie jest stosunkowo proste. Użytkownicy mogą ręcznie sprawdzić pliki .git/config lub .git/HEAD, a dla bardziej zapalonych poszukiwaczy pożądana jest pomoc w postaci wtyczek, jak DotGit, umożliwiająca automatyczną weryfikację witryn.

W moim podstępie umieściłem pliki, które miały przypominać prawdziwe dane – backup.zip oraz plik pass.txt z moim mailem oraz pytaniem, czy dowcip się udał.

Reakcje na mój eksperyment były różne. Otrzymałem 11 e-maili od osób, które znalazły moje repozytorium. Część z nich potwierdziła, że rzeczywiście wpadły w pułapkę. Inni informowali mnie jedynie o tym, że repozytorium jest widoczne, a jeszcze inni kawałek podsumowali dość poważnie.

Pojawiły się także wiadomości od osób, które były przestraszone i obawiały się, że mogły narazić siebie na jakieś konsekwencje za zobaczenie tego repozytorium. Niektórzy z nich myśleli, że powinienem je ukryć, co wywołało dość zabawną wymianę zdań.

Ostatecznie moja "ZIP-bomba" przyciągnęła uwagę nie tylko zwykłych użytkowników, ale również systemów skanujących, które zajmują się monitorowaniem podobnych sytuacji. Nadprzestrzenne rejestry także zaczęły zwracać na to uwagę, a automatyczna wiadomość od serwisu Repo Lookout dała mi znać, że moje doświadczenie nie przeszło bez echa.

Na koniec warto zaznaczyć, że dostęp do repozytoriów kodu wciąż jest poważnym problemem w kontekście bezpieczeństwa. W 2025 roku tego rodzaju podatności mogą być rzadkością, ale nie można ich lekceważyć. Ostatnie badania pokazują, że nawet jeśli przypadków takich jak mój jest niewiele, to ich konsekwencje mogą być tragiczne - od utraty reputacji po poważne kłopoty prawne oraz astronomiczne rachunki za usługi chmurowe związane z nieautoryzowanym wykorzystaniem.

Brasil (PT)

Brasil (PT)

Canada (EN)

Canada (EN)

Chile (ES)

Chile (ES)

Česko (CS)

Česko (CS)

대한민국 (KO)

대한민국 (KO)

España (ES)

España (ES)

France (FR)

France (FR)

Hong Kong (EN)

Hong Kong (EN)

Italia (IT)

Italia (IT)

日本 (JA)

日本 (JA)

Magyarország (HU)

Magyarország (HU)

Norge (NO)

Norge (NO)

Polska (PL)

Polska (PL)

Schweiz (DE)

Schweiz (DE)

Singapore (EN)

Singapore (EN)

Sverige (SV)

Sverige (SV)

Suomi (FI)

Suomi (FI)

Türkiye (TR)

Türkiye (TR)

الإمارات العربية المتحدة (AR)

الإمارات العربية المتحدة (AR)